先般、下記のような記事が掲載されていました。

何事にもメリット・デメリットは付きもので、

良い事ばかりではないようです。

ただ、昔の通常のキーでも盗難はあった訳で、

どちらのほうが盗難発生率が高いか調べてみないと、

盗難に対して強いかはわからないですよね。

ありがちな「面白い部分だけを切り取った報道」

かもしれませんし・・・。

コロナ報道で嫌というほど見てきましたので。

以下引用

テスラ「モデルX」のキーレス攻撃手順判明、チーム連携不足か

米Tesla(テスラ)の電気自動車(EV)「モデルX」で2020年に見つかったキーレス・エントリー・システムの脆弱性。それを利用した攻撃手順が、自動車セキュリティーの専門家である岡デニス健五氏(日本シノプシス)の調べで新たに分かった。岡氏が攻撃手順や原因などを考察する。(日経クロステック編集部)

ベルギー・ルーベンカトリック大学研究員のLennert Wouters氏は20年11月、モデルXの2つの脆弱性を利用することで、車両と離れた場所から数分の作業でドアを解錠できるのみならず、モーターを始動して走らせて「盗難」できる様子を動画で公開した[1]。

モデルXのどの車両にも適用できるとみられる上、攻撃ツールの総コストは200ドル(1ドル=109円換算で約2万2000円)以下にとどまる。これで日本では1000万円以上するモデルXを盗めるわけで、影響度は大きい。

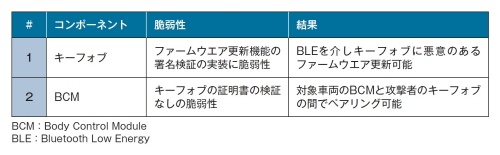

Wouters氏によると、キーフォブ(遠隔解錠装置)のリバースエンジニアリングにより、近距離無線通信でファームウエアを書き換えられる脆弱性を発見した(表)。書き換えた後、ドアの解錠信号を抜き取れるという。

さらに車両に乗り込んだ後、ボディー制御モジュール(BCM)の脆弱性を利用することで攻撃者が用意したキーフォブと車両側のBCMの間でペアリングできる。これで車両のモーターを始動して走行できる。

20年の公表時点では、これくらいの概要にとどまっていた。このほどWouters氏が筆者のインタビューに応じ、攻撃手順の一部を明かした。さらに筆者の推測を加えることで、攻撃には大きく8つの手順を踏んでいたことが分かった。

後述する手順を見ると、システムの解析や脆弱性の特定、攻撃プログラムの作成、攻撃ツールの開発に数カ月は要したとみられ、手間はかかる。ただ攻撃に一度成功してツールを開発してしまえば、わずか数分で再現できるほどに簡単だ。

テスラには、優秀なセキュリティー技術者が多くいる。それにもかかわらずこれほど影響度の大きな脆弱性を見逃したのは、キーフォブとBCMの開発チームの間での連携が不足していたのではないかと推測する。

それぞれのチームで連携してセキュリティー対策を打っていれば、たとえキーフォブがハックされたとしても車両を走行できるような致命傷にはつながらなかったと思える。

なおWouters氏は、公表する約3カ月前の20年8月にテスラに対して2つの脆弱性を報告している。テスラは同氏に報奨金を提供した上で、公表前にOTA(Over The Air)によるソフトウエア更新で修正パッチを適用した。

以上です

コメントを残す